ความเสี่ยงของการตอบรับเหตุการณ์ด้านความมั่นคงปลอดภัยทางไซเบอร์ (Cyber Security Incident Response) ที่ไม่มีประสิทธิภาพ การวิเคราะห์ สังเคราะห์ข้อมูลด้าน Cyber Security จำนวนมากถือเป็นสิ่งท้าทายกับผู้เชี่ยวชาญด้านการรับมือเหตุการณ์ด้านความมั่นคงปลอดภัยทางไซเบอร์ (Cyber Security Analyst) ปัจจัยสำคัญที่กดดันกระบวนการตอบรับเหตุการณ์ด้านความมั่นคงปลอดภัยทางไซเบอร์ (Cyber Security Incident Response) หนึ่งคือ ความถูกต้องชัดเจนปราศจาก False positive สองคือความรวดเร็วฉับไวเพื่อลดผลกระทบที่เกิดขึ้นจากภัยคุกคามที่กำลังสร้างความเสียหายให้กับระบบสารสนเทศ โดยทั่วไปการที่จะบรรลุเป้าหมายทั้งสองข้างต้น Cyber Security Analyst จะต้องมีประสบการณ์ ทักษะ ความชำนาญ และคลังข้อมูลด้าน Cyber Security ที่เพียบพร้อมสมบูรณ์ระดับหนึ่ง แต่เป็นที่ทราบกันดีอยู่แล้วว่า Cyber Security Analyst ที่เก่งนั้นขาดแคลน และหายาก องค์กร, บริษัท หรือผู้ให้บริการด้าน Cyber Security ก็จะมีความเสี่ยงต่อการวิเคราะห์เหตุการณ์ที่ ผิดพลาดไม่ตรงจุด และล่าช้าไม่ทันต่อสถานการณ์ ก่อให้เกิดความเสียหายต่อธรุกิจขององค์กร

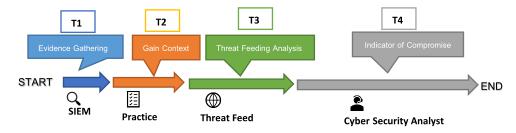

แนวปฏิบัติโดยทั่วไปของ Cyber Security Analyst ในการวิเคราะห์ภัยคุกคามด้านความมั่นคงปลอดภัย(Cyber Security Investigation) ประกอบด้วย

- การเก็บรวบรวมข้อมูลหลักฐาน (Evidence Gathering) เพื่อตั้งต้นในการวิเคราะห์เหตุการณ์ โดยอาศัยเครื่องมือ SIEM (Security Information and Event Management)

- การวิเคราะห์บริบท(Gain Context) เพื่อกำหนดแนวกลยุทธ์สำหรับวิเคราะห์ภัยคุกคาม โดยอาศัยแนวปฏิบัติมาตรฐานของการตอบรับเหตุการณ์

- สังเคราะห์ภัยคุกคามจากคลังข้อมูล (Threat Feeding Analysis) เพื่อหาข้อมูลจากหลากหลายแหล่งที่น่าเชื่อถือ ที่เกี่ยวข้องสัมพันธ์กับหลักฐานที่รวบรวม

- การวิเคราะห์สัญญาณบ่งชี้การบุกรุก (Indicator of Compromise ;IOCs) เพื่อนำคลังข้อมูลที่ได้จาก Threat Feeding มาวิเคราะห์ คัดเลือก ตรวจสอบ สำหรับการระบุการบุกรุกว่าเกิดจากภัยคุกคามใดบ้าง

โดยทั่วไปแล้วระยะเวลาการดำเนินการในขั้นตอนที่ T1, T2 จะมีระยะเวลาที่สั้นเนื่องด้วยส่วนมากเป็นการทำงานโดยใช้เครื่องมือ และขั้นตอนปฏิบัติที่ได้ออกแบบไว้แล้ว และขั้นตอนที่ T3 จะมากน้อยขึ้นกับจำนวนข้อมูลที่ได้รับจากแหล่งข้อมูล Threat ซึ่งอาจจะมากน้อยตามขนาดของหลักฐาน และลักษณะเฉพาะของเหตุการณ์การบุกรุก อย่างไรก็ตามขั้นตอนที่ T4 จะเป็นขั้นตอนที่ Cyber Security Analyst ต้องใช้ระยะเวลาในการดำเนินการที่นานที่สุด

ระบบปัญญาประดิษฐ์กับงานด้าน Cyber Security Incident Response

ด้วยระบบปัญญาประดิษฐ์ที่ถูกนำมาใช้กับเทคโนโลยีเกือบทุกสาขาในปัจจุบัน หนึ่งในการประยุกต์ใช้ที่สร้างประสิทธิภาพได้อย่างมากคือการนำระบบปัญญาประดิษฐ์มาใช้กับงานด้าน Cyber Security Incident Response ซึ่งเดิมทีต้องอาศัย Cyber Security Analyst ที่มีความเชี่ยวชาญชำนาญอย่างสูงเพื่อวิเคราะห์ (Investigate) ต้องอาศัยคลังความรู้ด้าน Cyber Security (Cognitive) ทั้งที่หาได้ใน Public Internet และ Deep Web/Darknet ต้องอาศัยความใส่ใจรอบคอบอย่างต่อเนื่อง (Continuity) ต้องถูกต้องครอบคลุมภัยคุกคามที่เกิดขึ้น(Accuracy) และต้องรวดเร็วตอบสนอง (Speed) ได้ตามที่องค์กรกำหนด ลักษณะสำคัญของระบบปัญญาประดิษฐ์ที่ควรมีนั้นประกอบด้วย

- Cognitive ระบบต้องสนับสนุนการสร้างคลังข้อมูลการเรียนรู้ การสังเคราะห์ข้อมูลที่เป็นลักษณะทั้ง Structured และ Unstructured Data จากแหล่งข้อมูลที่หลากหลายทั้งจาก Public Access Data เช่น Threat Intelligence, Product Advisory, Patch หรือ Cyber Security News เป็นต้น อีกทั้งได้มาจากแหล่งข้อมูลเชิงลึก เช่น Deep Web/Darknet, Exploit Source หรือ Social Media ของกลุ่ม Hacker เป็นต้น ซึ่งระบบต้องได้รับข้อมูลเหล่านี้อย่างต่อเนื่องและทันสมัยอยู่ตลอดเวลาไม่หยุดนิ่ง

- Accuracy ระบบต้องมีความเข้าใจ เรียนรู้อย่างมีหลักการ จัดลำดับอย่างถูกต้อง และพัฒนาอย่างต่อเนื่องจากการวิเคราะห์คลังข้อมูลที่ระบบมีอยู่ โดยอาศัยเทคนิคของ Machine Learning และ Deep Learning เพื่อค้นหา Indicator of Compromise ได้อย่างถูกต้อง และมีความผิดพลาดน้อยที่สุด

- Continuity ระบบต้องพร้อมใช้อยู่ตลอด 24 ชั่วโมง ตลอด 7 วันต่อสัปดาห์ เพื่อวิเคราะห์ภัยคุกคามทดแทนการทำงานของมนุษย์ที่ต้องมีการหยุดพักหรือขาดความใส่ใจในบางช่วงของการวิเคราะห์

- Speed ระบบต้องประมวลผลการวิเคราะห์ได้รวดเร็วฉับไว ซึ่งอย่างน้อยควรอยู่ในระดับ Supercomputer ที่มีประสิทธิภาพ เพื่อลดระยะเวลาการวิเคราะห์เหตุการณ์ที่ทำโดย Cyber Security Analyst จากระดับวัน เป็นระดับนาที

- Automated Investigations ระบบต้องสนับสนุนการทำงานแบบอัตโนมัติ ในการตรวจสอบ วิเคราะห์ และรวบรวมข้อมูลกับเครื่องมือ SIEM ของ Cyber Security Analyst เพื่อให้เกิดความคล่องตัวในการปฏิบัติงานเพื่อวิเคราะห์ภัยคุกคามด้านความมั่นคงปลอดภัย

SECUREiNFO พร้อมรองรับด้วยระบบปัญญาประดิษฐ์ในบริการ Managed Security Service ของเรา เป้าหมายสำคัญของการให้บริการของ SECUREiNFO คือการตอบสนองต่อเหตุการณ์ด้านความมั่นคงปลอดภัยทางไซเบอร์ อย่างถูกต้อง ตรงจุดด้วยความรวดเร็วฉับไวจากผู้เชี่ยวชาญ Cyber Security Analyst ที่ปฏิบัติงานอย่างใส่ใจรอบคอบตลอด 24 ชั่วโมง 7 วันต่อสัปดาห์ ด้วยเครื่องมือที่รองรับระบบปัญญาประดิษฐ์กับงานด้าน Cyber Security Incident Response ชั้นนำจากบริษัท IBM คือ Watson for Cyber Security ที่ผนวกเข้ากับโครงสร้างสารสนเทศการให้บริการของศูนย์เฝ้าระวังภัยคุกคามทางไซเบอร์ (Cyber Security Operation Center) เพื่อตอบโจทย์ทุกข้อที่ระบบปัญญาประดิษฐ์จะต้องมีได้แก่ Cognitive, Accuracy, Continuity, Speed และ Automated Investigations ซึ่งทำให้ผู้ใช้บริการมีความมั่นใจได้ว่าการบริการของ SECUREiNFO สามารถตอบโจทย์ความต้องการด้านความมั่นคงปลอดภัยทางไซเบอร์ (Cyber Security Incident Response) ได้อย่างมีประสิทธิภาพ

เรียนรู้เพิ่มเติมเกี่ยวกับปัญญาประดิษฐ์ Watson for Cyber Security

https://www.ibm.com/security/artificial-intelligence

สนใจบริการของเราติดต่อ